Inicio de sesión único con Keycloak

Los usuarios de los planes RemotePC Team y Enterprise pueden usar el inicio de sesión único (SSO) para acceder a su cuenta. El administrador de la cuenta puede elegir un proveedor de identidad (IdP) SAML 2.0 para iniciar sesión en su cuenta RemotePC sin tener que recordar otra contraseña.

Para configurar el inicio de sesión único (SSO) con Keycloak, el administrador debe:

Para usar Keycloak como proveedor de identidad para SSO, necesitas crear un cliente SAML 2.0.

Para crear un cliente SAML 2.0:

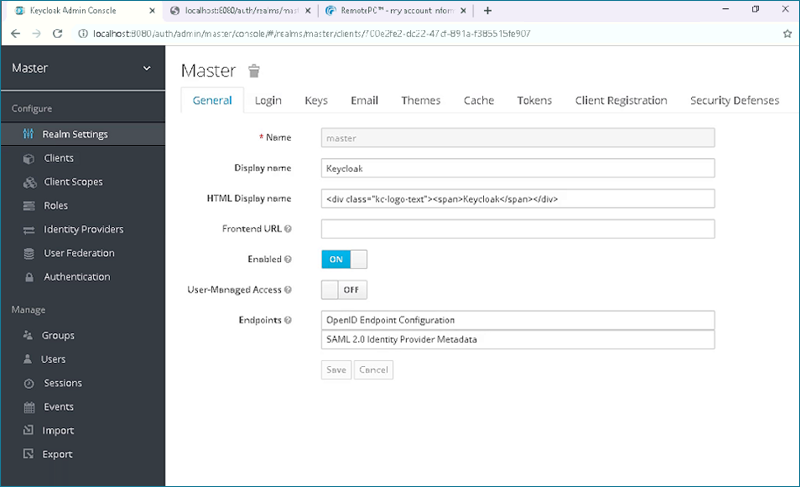

- Iniciar sesión en la consola de administración de Keycloak. Verás el panel con el realm 'Master' ya presente.

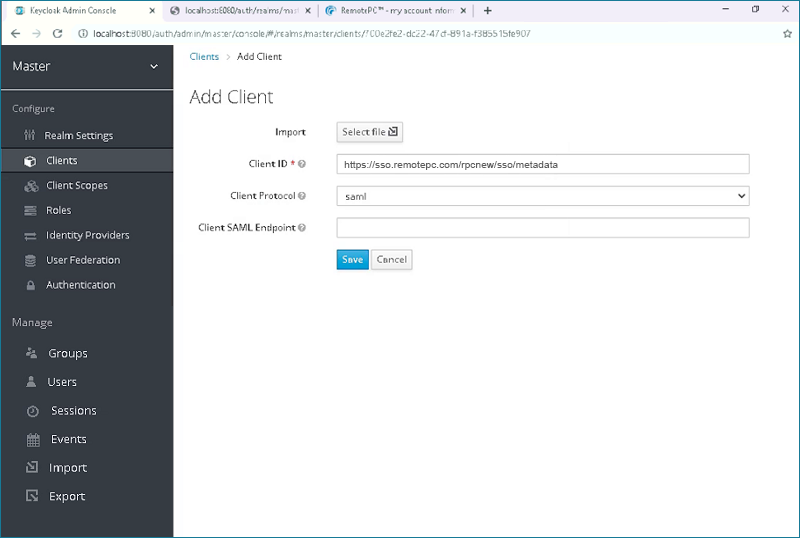

- Ve a la pestaña 'Clientes', haz clic en 'Crear' y añade el siguiente valor:

Client ID: https://sso.remotepc.com/rpcnew/sso/metadata

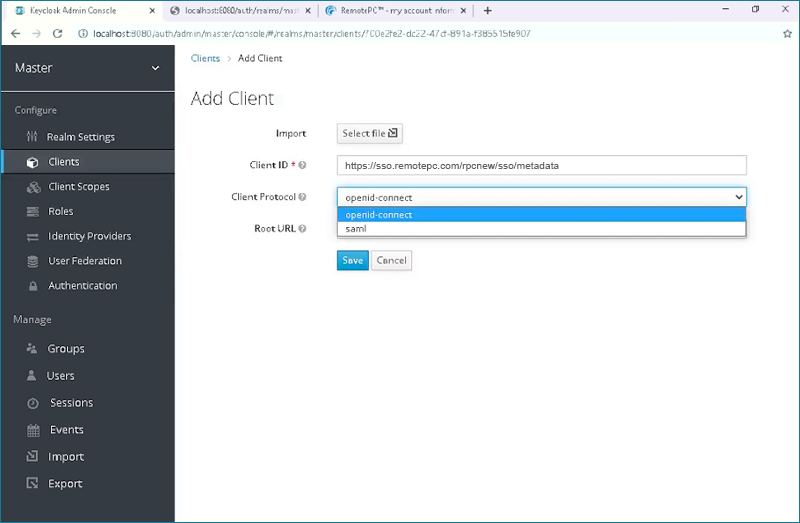

- Selecciona 'saml' en el desplegable 'Protocolo del cliente'.

- Haz clic en 'Guardar'. Esto creará el cliente y te llevará a la pestaña de configuración.

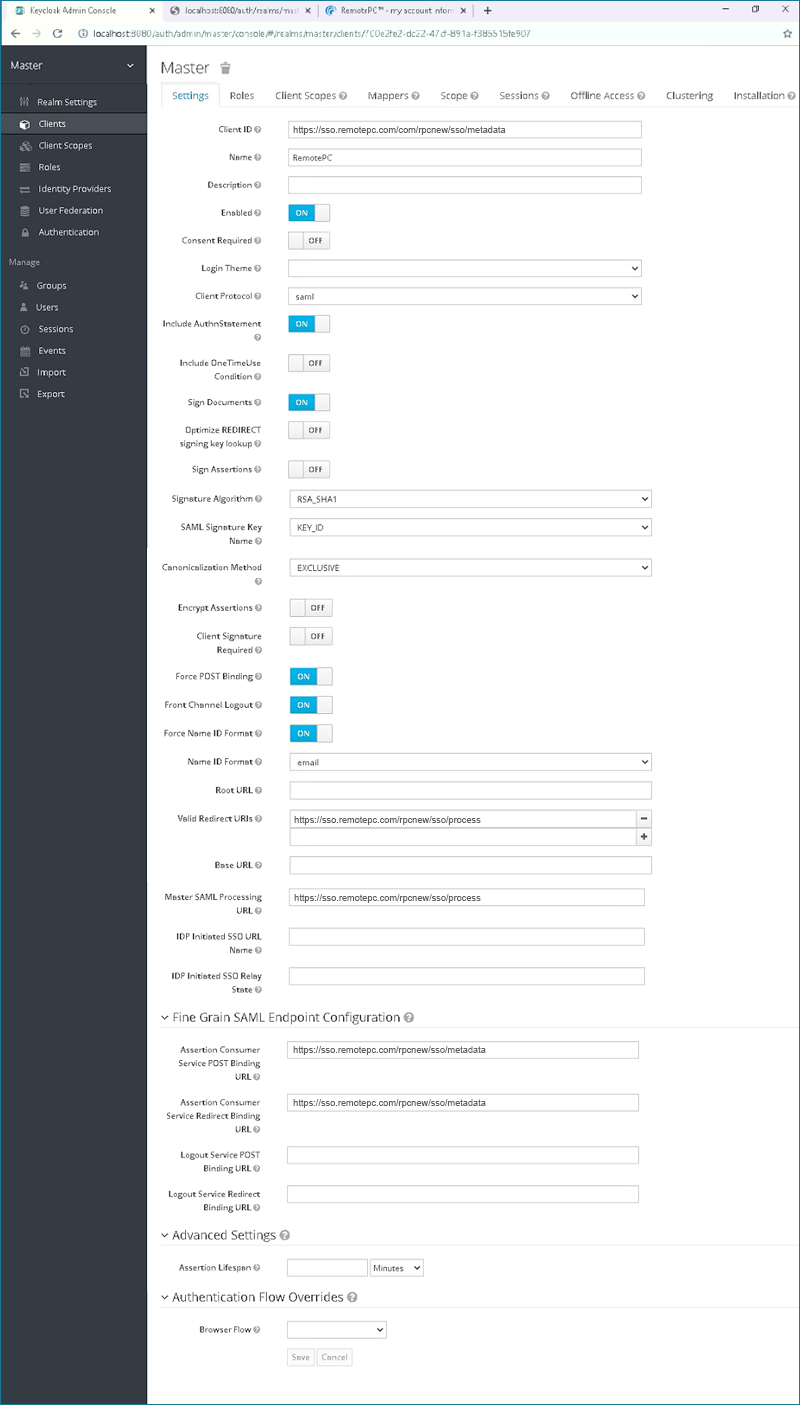

- Realiza los siguientes cambios en la configuración del cliente Keycloak:

- Client ID: https://sso.remotepc.com/rpcnew/sso/metadata

- Nombre: RemotePC

- Habilitado: ON

- Consentimiento requerido: OFF

- Protocolo del cliente: saml

- Include AuthnStatement: ON

- Include OneTimeUse Condition: OFF

- Firmar documentos: ON

- Optimizar búsqueda de clave de firma REDIRECT: OFF

- Firmar aserciones: OFF

- Algoritmo de firma: RSA_SHA1

- SAML Signature Key Name: KEY_ID

- Método de canonización: EXCLUSIVE

- Cifrar aserciones: OFF

- Firma de cliente requerida: OFF

- Forzar POST Binding: ON

- Front Channel Logout: ON

- Forzar formato Name ID: ON

- Formato Name ID: email

- Valid Redirect URLs: https://sso.remotepc.com/rpcnew/sso/process

- Master SAML Processing URL: https://sso.remotepc.com/rpcnew/sso/process

- Assertion Consumer Service POST Binding URL: https://sso.remotepc.com/rpcnew/sso/metadata

- Assertion Consumer Service Redirect Binding URL: https://sso.remotepc.com/rpcnew/sso/metadata

- Haz clic en 'Guardar'.

Para habilitar SSO para las cuentas de usuario, el administrador debe agregar usuarios al cliente SAML 2.0 creado en la consola de administración de Keycloak.

Para agregar usuarios:

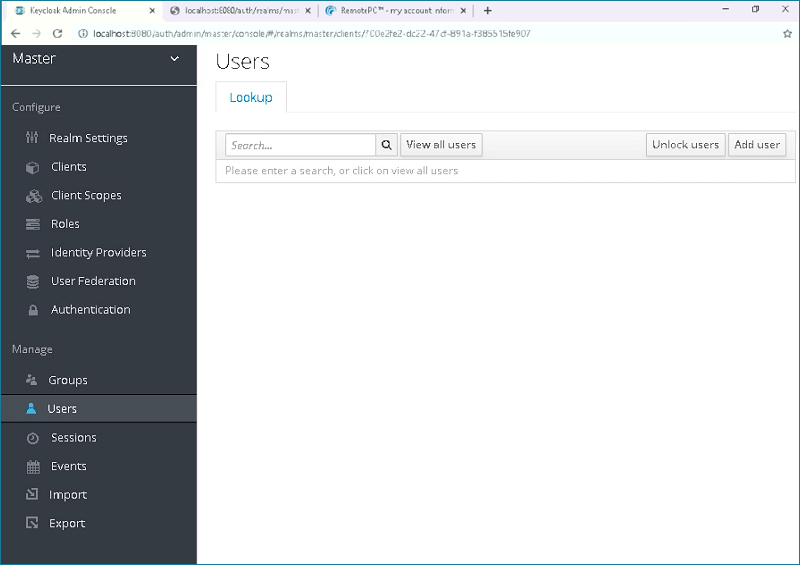

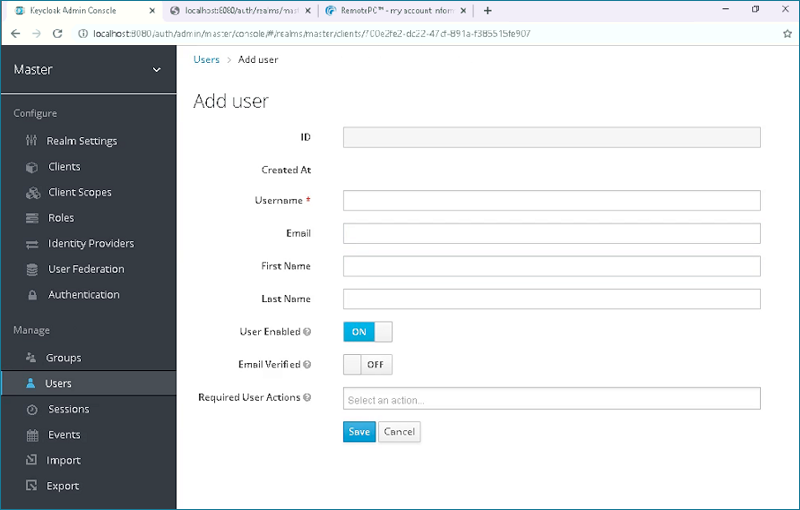

- Ve a la pestaña 'Usuarios' y haz clic en 'Agregar usuario'.

- Introduce el 'Nombre de usuario', 'Correo electrónico' y haz clic en 'Guardar'.

Nota: El correo electrónico debe coincidir con el que usas para iniciar sesión en RemotePC.

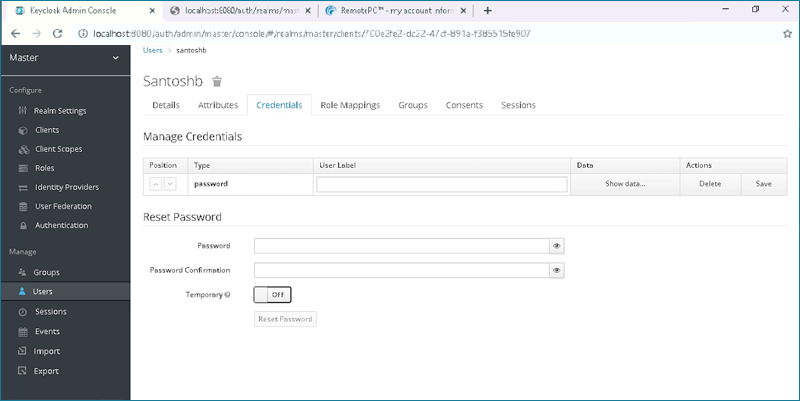

- Una vez creado el usuario, ve a la pestaña 'Credenciales' y establece una contraseña para el usuario.

- Desactiva la opción 'Temporal' y haz clic en 'Establecer contraseña' para guardar los cambios.

El administrador debe proporcionar las URLs SAML 2.0 y el Certificado recibido en la aplicación Inicio de sesión único desde la interfaz web de RemotePC.

Para configurar SSO:

- Iniciar sesión en RemotePC desde un navegador web.

- Haz clic en el nombre de usuario que aparece en la esquina superior derecha y selecciona 'Mi cuenta'.

- Haz clic en 'Inicio de sesión único'.

- Introduce un nombre para tu perfil SSO y añade las siguientes URLs:

- URL de emisor IdP:

http://localhost:8080/auth/realms/master

Ejemplo: https://tuservidor/auth/realms/master - URL de inicio de sesión único:

http://localhost:8080/auth/realms/master/protocol/saml

Ejemplo: https://tuservidor/auth/realms/master/protocol/saml

Nota: Las URLs pueden variar según tu instalación de Keycloak. Por defecto, Keycloak se instala en el puerto 8080. Si lo has modificado, actualiza las URLs.

- URL de emisor IdP:

- Añade el 'Certificado X.509' recibido del cliente SAML 2.0 creado en Keycloak.

Nota: Para ver y copiar el certificado X.509:

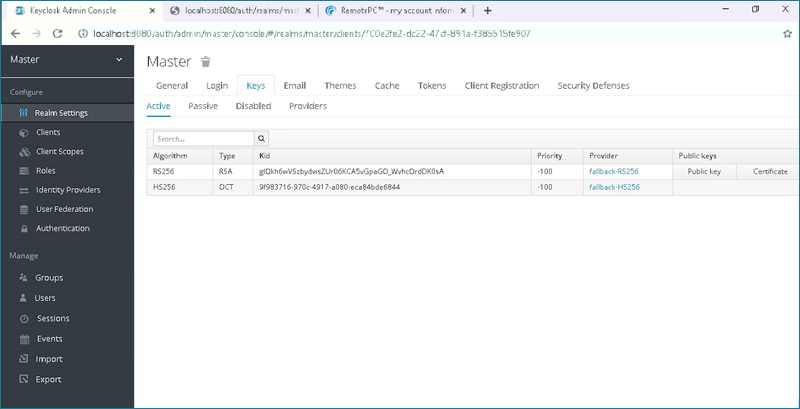

i. Ve a la pestaña 'Configuración del Realm' en la consola de administración de Keycloak.

ii. Selecciona la pestaña 'Claves' y haz clic en el botón 'Certificado' a la derecha.

- Haz clic en 'Configurar inicio de sesión único'.

Recibirás un correo electrónico cuando SSO esté habilitado para tu cuenta.