Azure ADでのシングルサインオン

RemotePC TeamおよびEnterpriseプランのユーザーは、シングルサインオン(SSO)を利用してアカウントにアクセスできます。管理者はSAML 2.0対応のIdPを選択し、RemotePCアカウントへのログイン時に別のパスワードを覚える必要がありません。

Azure ADでシングルサインオン(SSO)を設定するには、管理者は以下を行います。

Azure ADコンソールでアプリを作成

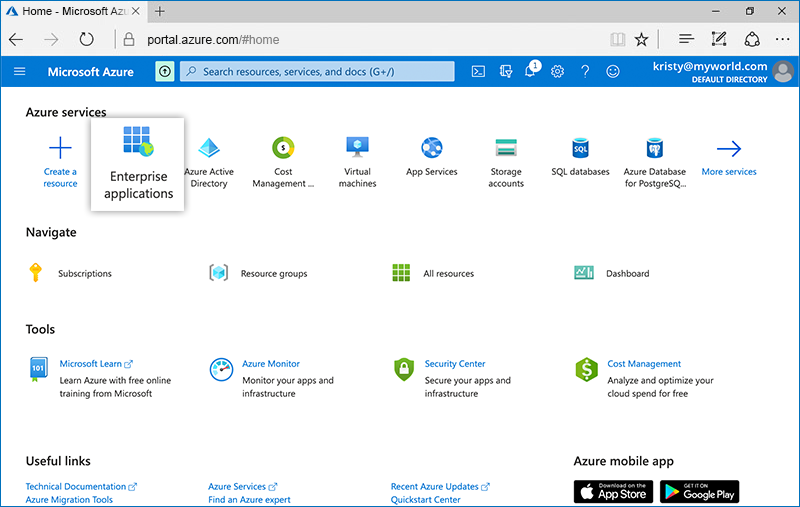

Azure ADをIdPとして利用するには、Azure ADコンソールでアプリを作成する必要があります。

アプリ作成手順:

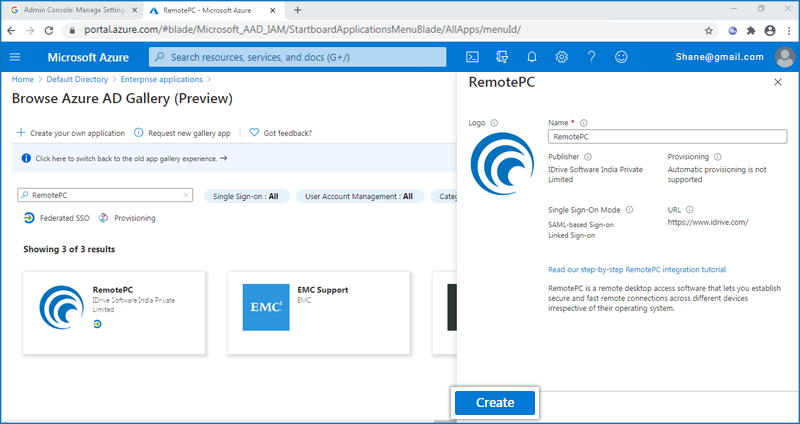

- Azure ADアカウントでAzure ADコンソールにログインし、「エンタープライズアプリケーション」をクリックします。

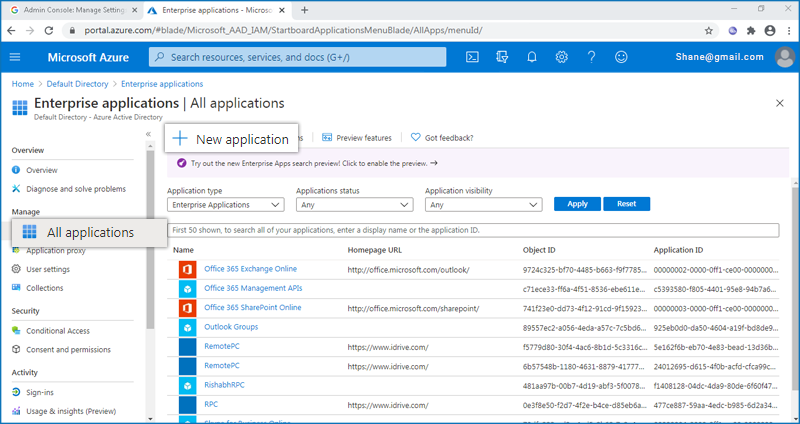

- 「すべてのアプリケーション」を選択し、「新しいアプリケーション」をクリックします。

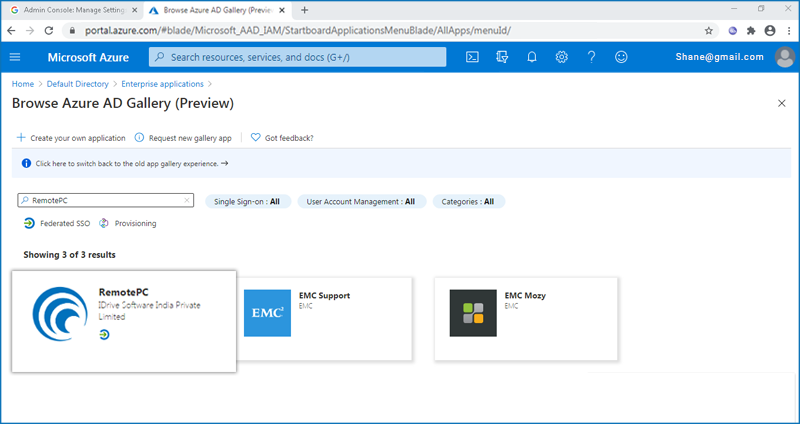

- 表示されたアプリギャラリーで「RemotePC」を検索します。

- 「作成」をクリックしてRemotePCアプリケーションを追加します。

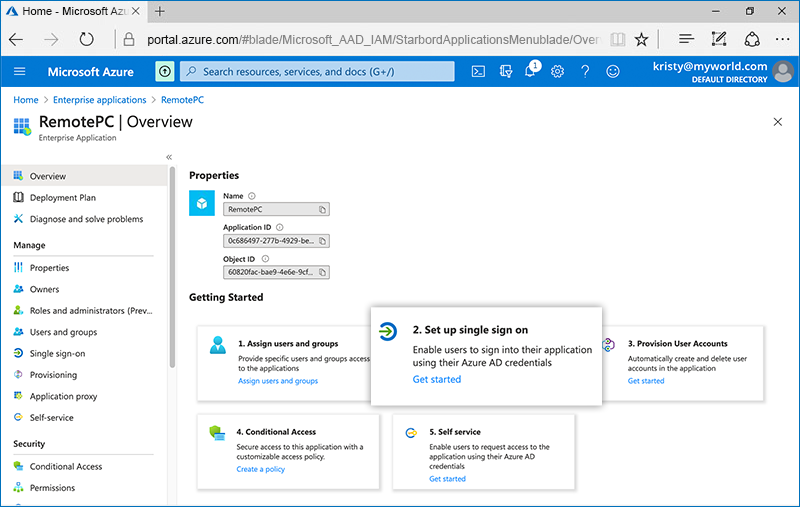

- 「シングルサインオンの設定」を選択し、「SAML」を選択します。

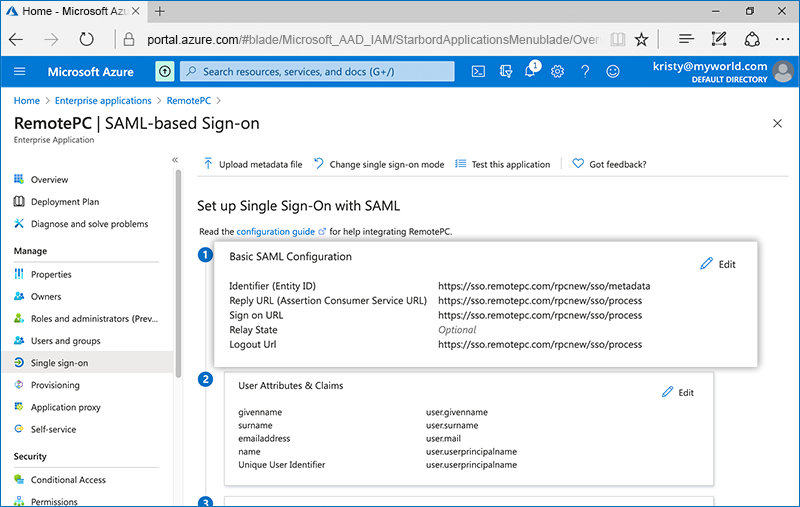

- 「SAMLによるシングルサインオンのセットアップ」画面で、

- 「基本的なSAML構成」の「編集」をクリックし、以下のURLを入力します:

- 識別子(Entity ID): https://sso.remotepc.com/rpcnew/sso/metadata

- 応答URL(Assertion Consumer Service URL): https://sso.remotepc.com/rpcnew/sso/process

- サインオンURL: https://sso.remotepc.com/rpcnew/sso/process

- ログアウトURL: https://sso.remotepc.com/rpcnew/sso/process

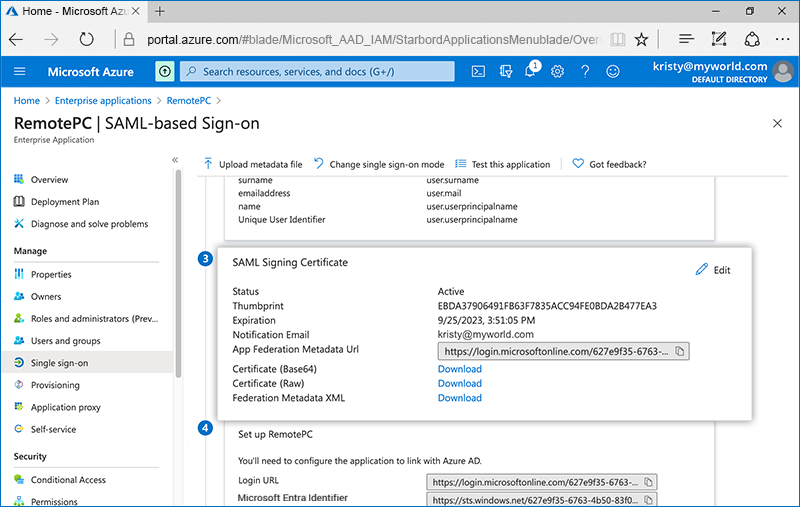

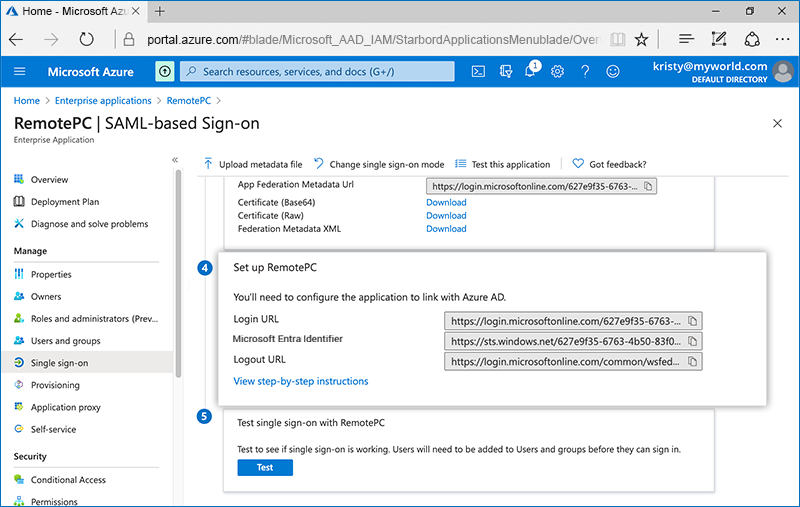

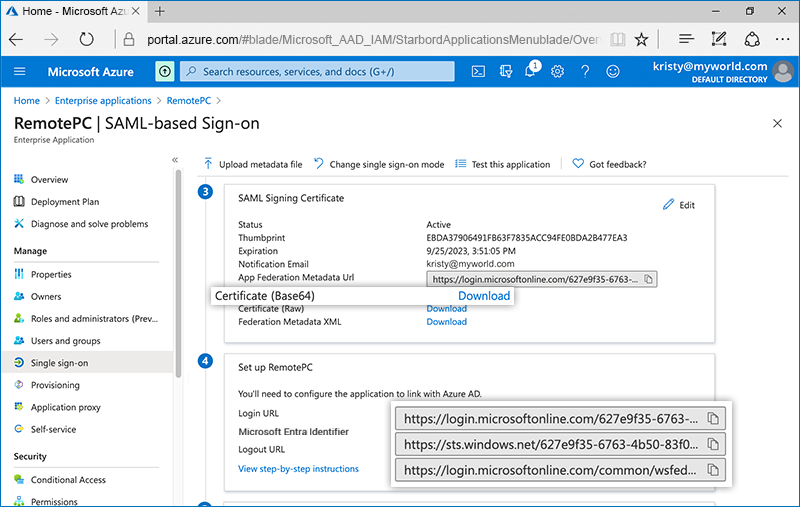

- 「SAML署名証明書」セクションで「ダウンロード」をクリックし、x509証明書(Base64)を保存します。

- 「ログインURL」と「Microsoft Entra識別子」をコピーし、RemotePCアカウントで設定します。

- 「基本的なSAML構成」の「編集」をクリックし、以下のURLを入力します:

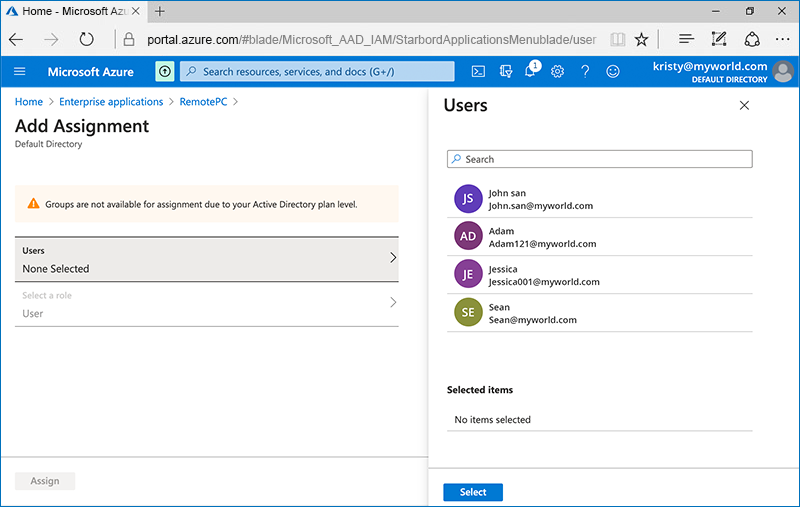

アプリにユーザーを割り当て

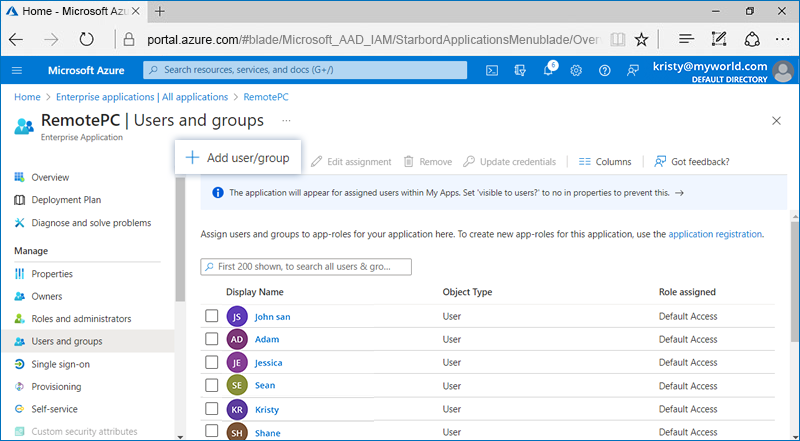

SSOを有効にするには、管理者がAzure ADコンソールで作成したアプリにユーザーを割り当てる必要があります。

割り当て手順:

- Azure AD管理コンソールの「エンタープライズアプリケーション」から新規作成したアプリを選択し、「ユーザーとグループ」タブで「ユーザー/グループの追加」をクリックします。

- 追加したいユーザーを選択し、「割り当て」をクリックします。

RemotePCアカウントでSSOを構成

管理者は、受け取ったSAML 2.0のURLと証明書をRemotePCのWeb管理画面「シングルサインオン」アプリケーションに入力します。

SSO構成手順:

- WebブラウザでRemotePCにログインします。

- 画面右上のユーザー名をクリックし、「マイアカウント」を選択します。

- 「シングルサインオン」をクリックします。

- SSOプロファイル名を入力します。

- 以下のURLを入力します:

- Azure ADコンソールで取得した「ログインURL」を「Single Sign-On」に入力

- Azure ADコンソールで取得した「Microsoft Entra識別子」を「IDP発行者URL」に入力

- Azure ADコンソールで取得した「X.509証明書(Base 64)」を入力します。

- 「シングルサインオンを構成」をクリックします。

SSOが有効化されると、メールで通知されます。