Keycloakでのシングルサインオン

RemotePC TeamおよびEnterpriseプランのユーザーは、シングルサインオン(SSO)を利用してアカウントにアクセスできます。管理者はSAML 2.0対応のIdPを選択し、RemotePCアカウントへのログイン時に別のパスワードを覚える必要がありません。

Keycloakでシングルサインオン(SSO)を設定するには、管理者は以下を行います。

KeycloakをIdPとしてSSOを構成

KeycloakをIdPとして利用するには、SAML 2.0クライアントを作成します。

手順:

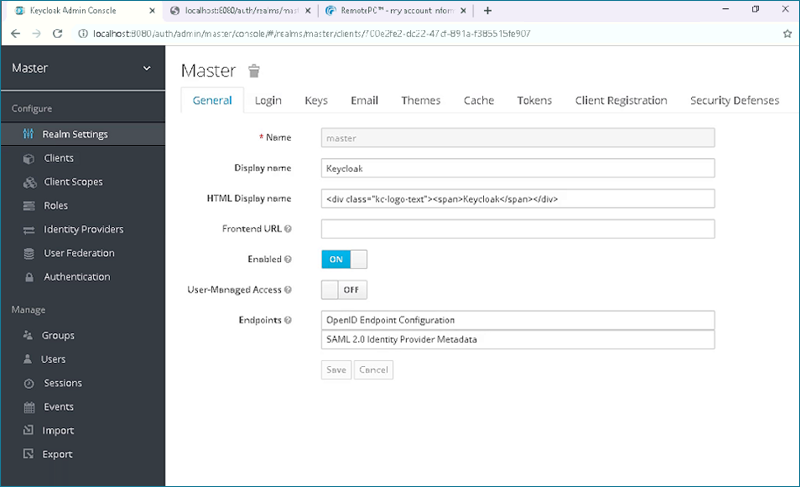

- Keycloak管理コンソールにログインします。ログイン後、「Master」レルムが表示されます。

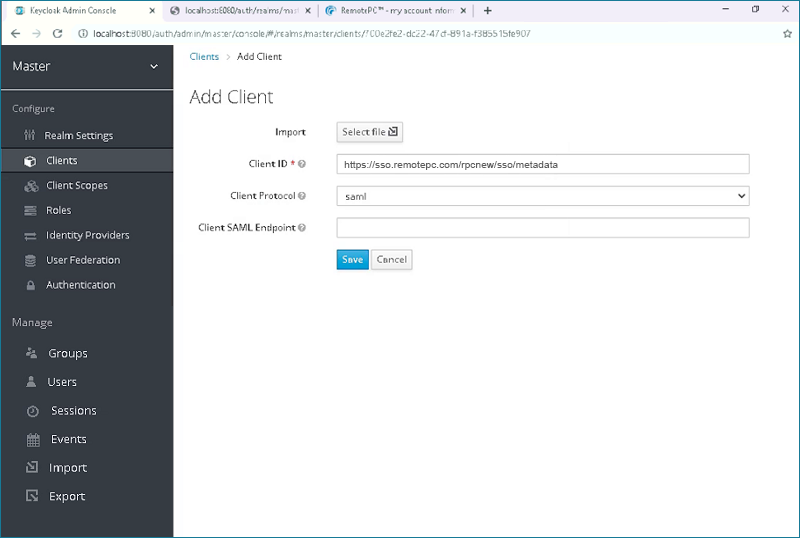

- 「クライアント」タブで「作成」をクリックし、下記URLを入力します:

クライアントID: https://sso.remotepc.com/rpcnew/sso/metadata

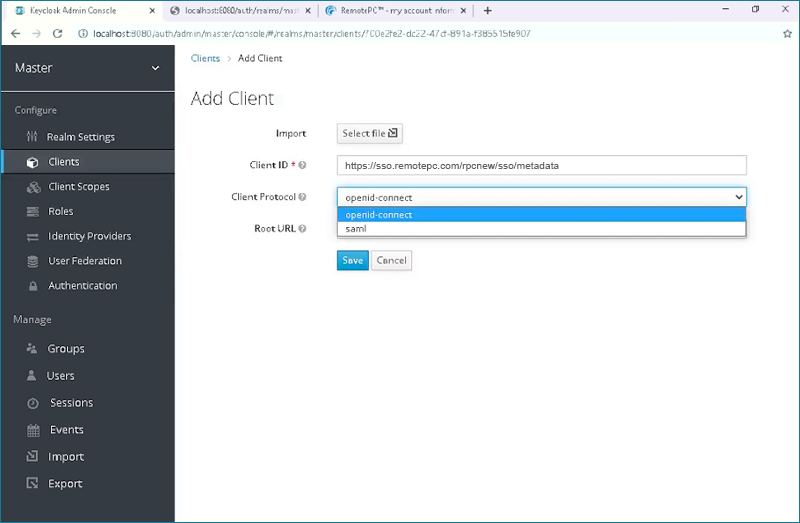

- 「クライアントプロトコル」で「saml」を選択します。

- 「保存」をクリックします。クライアントが作成され、「設定」タブに遷移します。

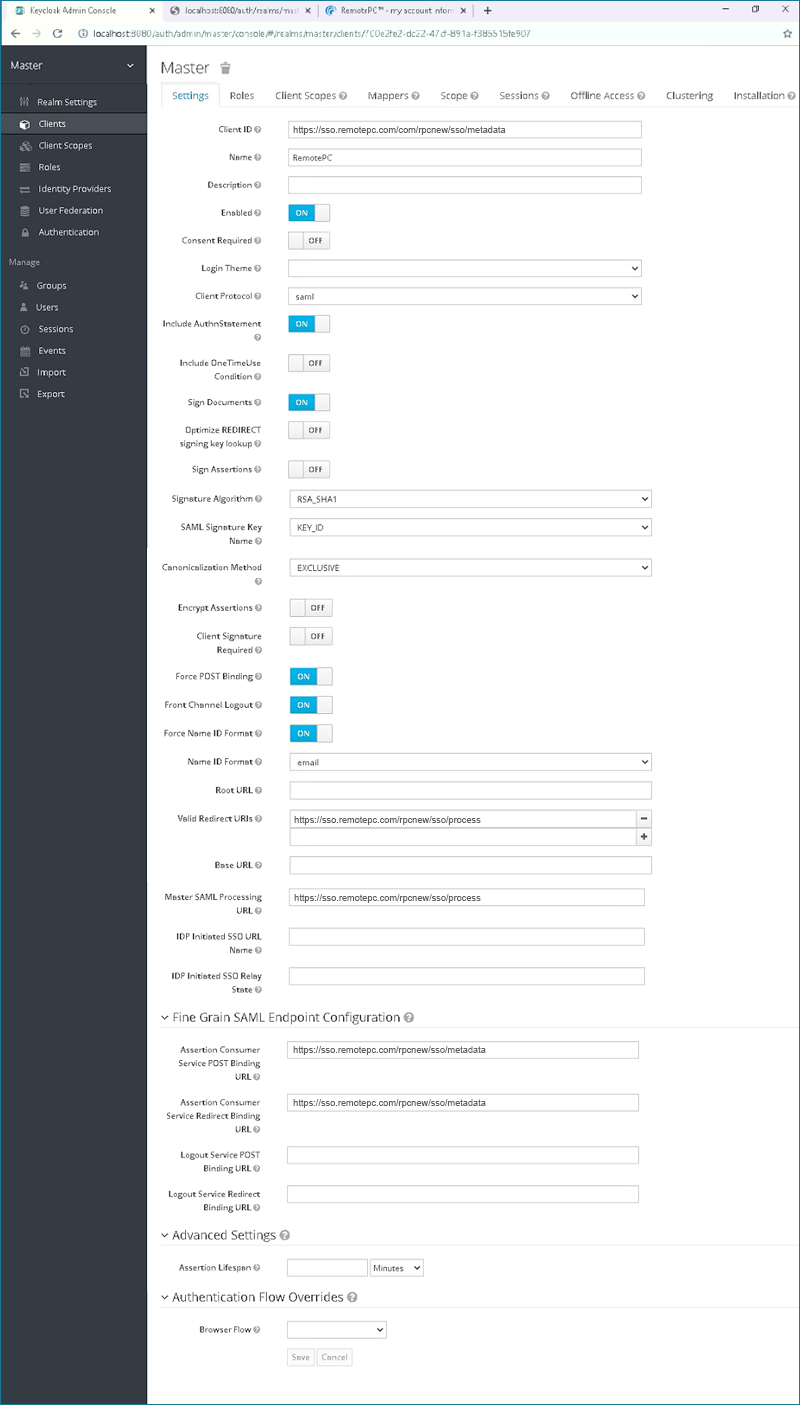

- Keycloakクライアント設定で以下のように変更します:

- クライアントID: https://sso.remotepc.com/rpcnew/sso/metadata

- 名前: RemotePC

- 有効: ON

- 同意必須: OFF

- クライアントプロトコル: saml

- AuthnStatementを含める: ON

- OneTimeUse Conditionを含める: OFF

- ドキュメント署名: ON

- REDIRECT署名キー最適化: OFF

- アサーション署名: OFF

- 署名アルゴリズム: RSA_SHA1

- SAML署名キー名: KEY_ID

- カノニカリゼーション方式: EXCLUSIVE

- アサーション暗号化: OFF

- クライアント署名必須: OFF

- POSTバインディング強制: ON

- フロントチャネルログアウト: ON

- Name ID Format強制: ON

- Name ID Format: email

- 有効なリダイレクトURL: https://sso.remotepc.com/rpcnew/sso/process

- Master SAML Processing URL: https://sso.remotepc.com/rpcnew/sso/process

- Assertion Consumer Service POST Binding URL: https://sso.remotepc.com/rpcnew/sso/metadata

- Assertion Consumer Service Redirect Binding URL: https://sso.remotepc.com/rpcnew/sso/metadata

- 「保存」をクリックします。

ユーザー追加

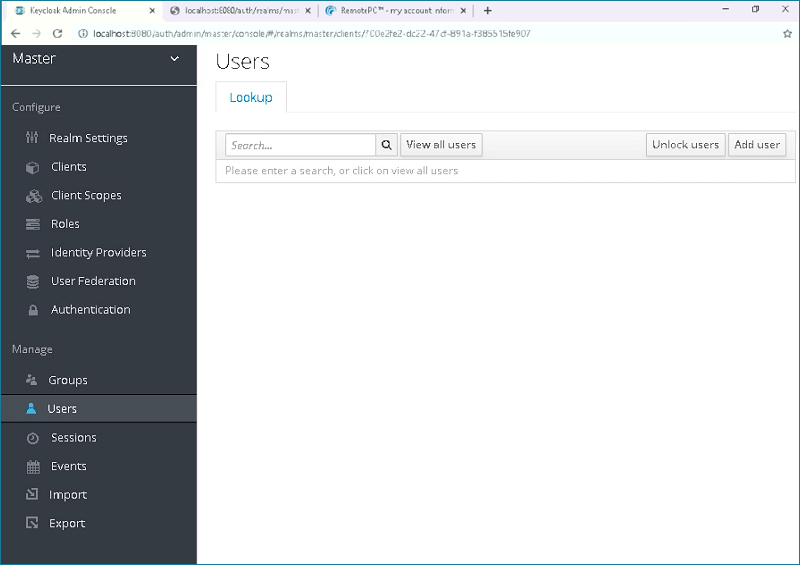

SSOを有効にするには、Keycloak管理コンソールでSAML 2.0クライアントにユーザーを追加します。

手順:

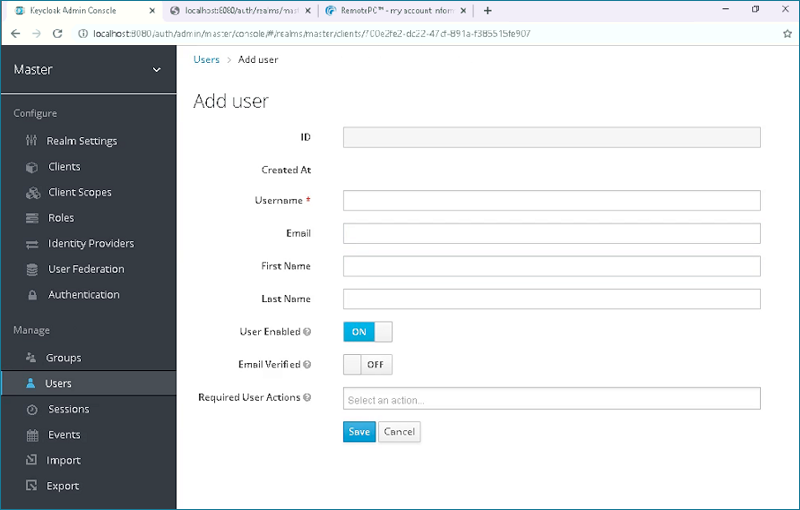

- 「ユーザー」タブで「ユーザー追加」をクリックします。

- 「ユーザー名」「メールアドレス」を入力し、「保存」をクリックします。

注意: メールアドレスはRemotePCアカウントで使用するものと一致させてください。

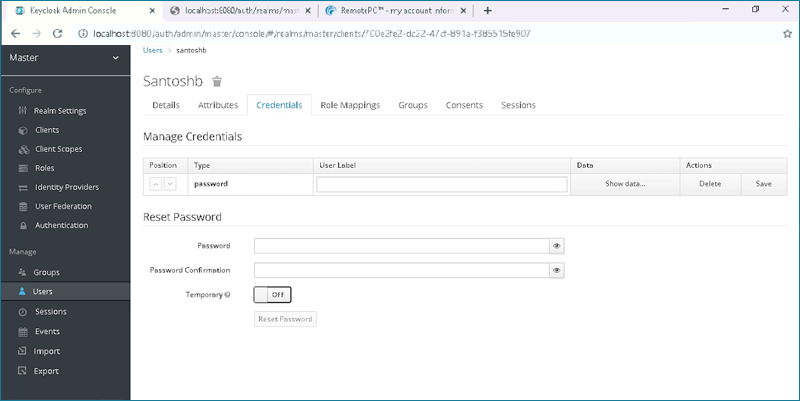

- ユーザー作成後、「認証情報」タブでパスワードを設定します。

- 「一時的」トグルをOFFにし、「パスワード設定」をクリックします。

RemotePCアカウントでSSOを構成

Keycloakで発行したSAML 2.0のURLと証明書をRemotePCのWeb管理画面「シングルサインオン」アプリケーションに入力します。

手順:

- WebブラウザでRemotePCにログインします。

- 画面右上のユーザー名をクリックし、「マイアカウント」を選択します。

- 「シングルサインオン」をクリックします。

- SSOプロファイル名を入力し、下記URLを入力します:

- IDP発行者URL:

http://localhost:8080/auth/realms/master

例: https://serverdomainname/auth/realms/master - シングルサインオンログインURL:

http://localhost:8080/auth/realms/master/protocol/saml

例: https://serverdomainname/auth/realms/master/protocol/saml

注意: URLはKeycloakのインストール環境によって異なります。デフォルトは8080ポートです。変更している場合は適宜修正してください。

- IDP発行者URL:

- Keycloak管理コンソールで発行した「X.509証明書」を入力します。

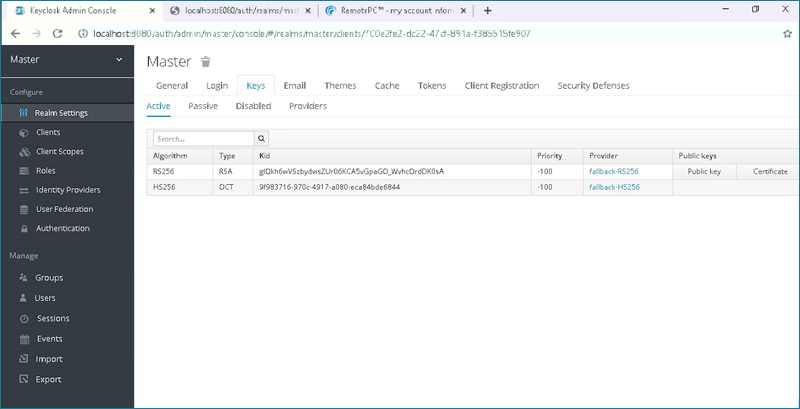

証明書の確認方法:

1. Keycloak管理コンソールの「レルム設定」タブを開きます。

2. 「キー」タブを選択し、右側の「証明書」ボタンをクリックします。

- 「シングルサインオンを構成」をクリックします。

SSOが有効化されると、メールで通知されます。