シングルサインオン(SSO)は、1回の認証で複数サービスにアクセスできる認証方式です。チームまたは企業アカウントの管理者は、任意のIdP(アイデンティティプロバイダー)でSSOを設定できます。ユーザーはIdPの認証情報のみでRemotePCにアクセスでき、別のパスワード管理は不要です。

注意: RemotePCアカウント所有者はSSOでサインインできません。

チームまたは企業アカウントの管理者は、中央のIdPにサインインすることでRemotePCのSSOを設定できます。SSO設定には、IdPの設定とRemotePCアカウントの設定が必要です。

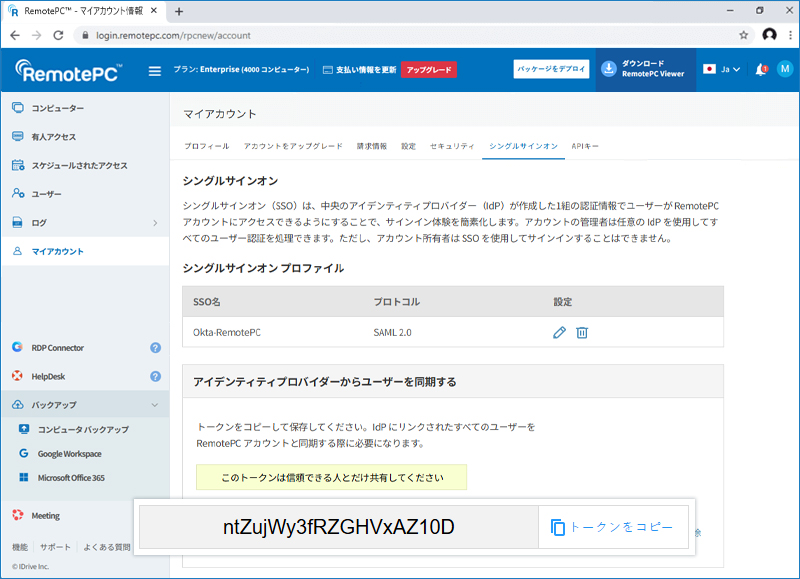

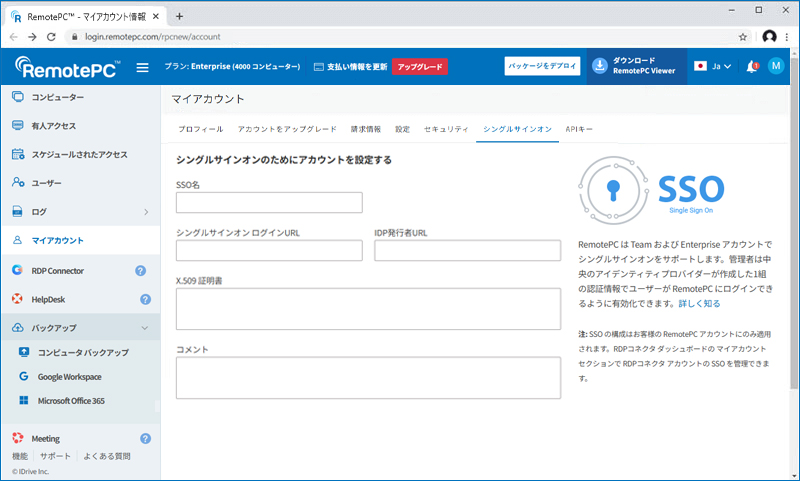

RemotePCアカウントでSSOを設定するには、

- WebブラウザでRemotePCにログインします。

- 右上のユーザー名をクリックし「マイアカウント」を選択します。

- 「シングルサインオン」をクリックします。

- SSOプロファイル名を入力します。

- IdPから受け取ったURLとX.509証明書を入力します。

注意: X.509証明書は.pemまたは.cer形式のみ対応です。 - 「シングルサインオンを設定」をクリックします。

SSOが有効になるとメールで通知されます。

注意: SSO設定はRemotePCアカウントのみに適用されます。RDPコネクタアカウントのSSO管理はRDPコネクタダッシュボードの「マイアカウント」から行えます。

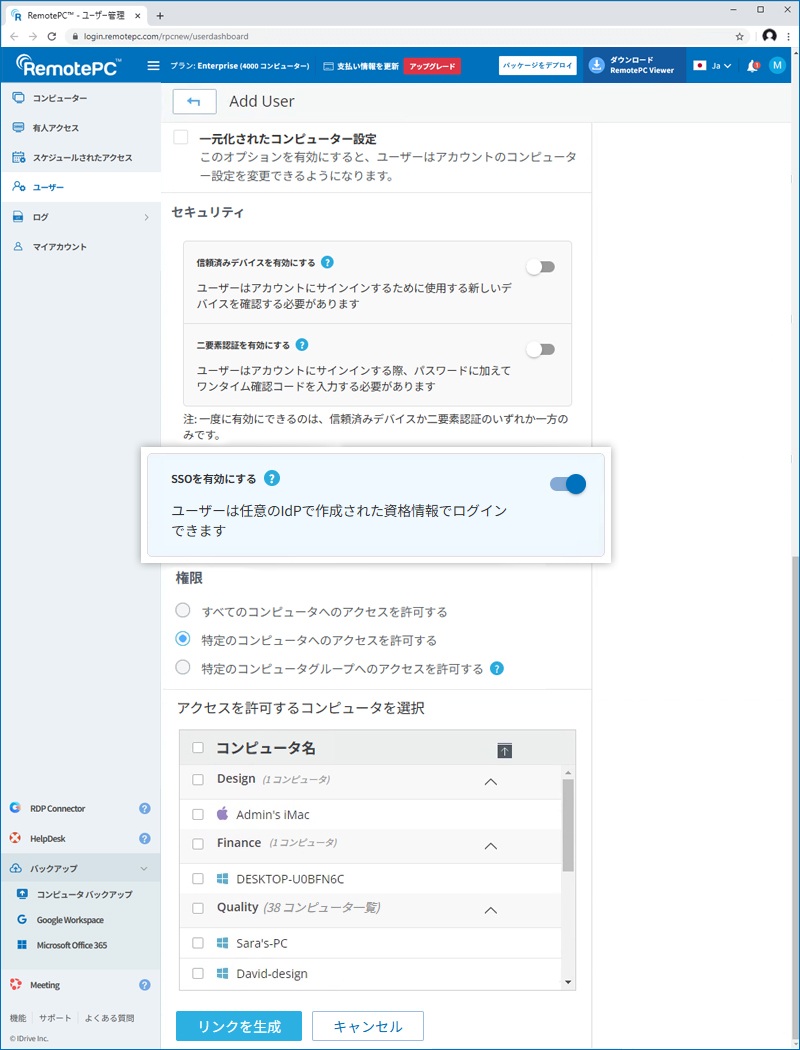

チームまたは企業アカウント管理者は、ユーザー招待時または既存ユーザーに対してSSOを有効化できます。

SSOユーザーを招待するには、

- WebブラウザでRemotePCにログインします。

- 「ユーザー管理」タブで「ユーザー追加」をクリックします。

- 「メールアドレス」欄にユーザーのメールアドレスを入力します。

- グループやその他の設定を選択します。

- 「SSOを有効にする」を選択します。

注意: チェックを入れるとユーザーはパスワード設定不要です。

- 「ユーザー招待」をクリックします。

既存ユーザーのSSOを有効にするには、

- WebブラウザでRemotePCにログインし「ユーザー管理」タブへ。

- 編集したいユーザーにカーソルを合わせ

をクリック。

をクリック。 - 「SSOを有効にする」を選択。

- 「保存」をクリック。

はい、管理者はSSOプロファイルを削除できます。

SSOプロファイルを削除するには、

- WebブラウザでRemotePCにログインします。

- 右上のユーザー名をクリックし「マイアカウント」を選択します。

- 「シングルサインオン」をクリックします。

- 削除したいSSOプロファイルの

をクリック。

をクリック。 - 確認画面で「削除」をクリック。

プロファイル削除後、紐付いたユーザーはメールアドレスとパスワードでログインする必要があります。

ユーザーのSSOを無効にするには、

- WebブラウザでRemotePCにログインし「ユーザー管理」タブへ。

- 編集したいユーザーにカーソルを合わせ

をクリック。

をクリック。 - 「SSOを有効にする」のチェックを外します。

- 「保存」をクリック。

SSOを無効にすると、ユーザーは新しいパスワードを設定する必要があります。以降はメールアドレスと新パスワードでログインします。

はい、下記パラメータとともに独自IdPをSSO用に設定できます。

- RemotePCはSAML2のHTTP Redirectバインディング(RemotePC→IdP)とHTTP Postバインディング(IdP→RemotePC)に対応しています。

- SAML設定時は下記URLを使用し、変更を保存してください。

- シングルサインオンURL:

https://sso.remotepc.com/rpcnew/sso/process - Audience URL(SP Entity ID):

https://sso.remotepc.com/rpcnew/sso/metadata

- シングルサインオンURL:

- IdP側でSAMLアサーション・レスポンスの署名有無を選択できます。

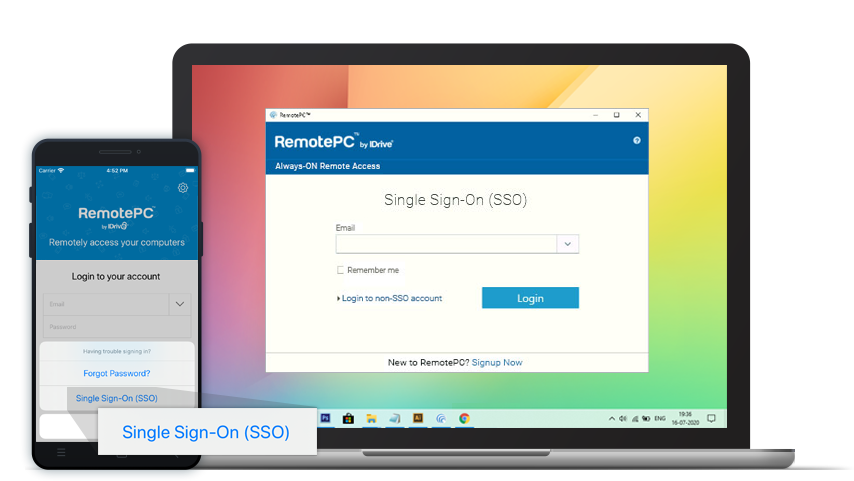

既にRemotePCアカウントに紐付いたPCやモバイル端末は通常通り利用可能です。新規または再設定端末でSSOログインする場合は、最新バージョン*のデスクトップアプリ・モバイルアプリが必要です。IdP未認証の場合は自動的にIdPへリダイレクトされます。

*注意: SSOはRemotePC Windowsアプリv7.6.31以上 / Macアプリv7.6.23以上 / iOSアプリv7.6.26以上 / Androidアプリv4.2.3以上で対応しています。