シングルサインオンプロビジョニング設定 - Azure AD(SCIM)

RemotePC TeamおよびEnterpriseアカウントの管理者は、IdPからユーザーやグループのプロビジョニングを設定できます。RemotePCはSCIM(クロスドメインID管理システム)プロビジョニング方式に対応しています。

Azure ADでシングルサインオン(SSO)プロビジョニングを設定するには、管理者は以下を行います。

RemotePCアカウントでSCIMプロビジョニングトークンを生成

管理者はSCIM(クロスドメインID管理システム)プロビジョニングトークンを生成し、IdPと連携したすべてのユーザーをRemotePCアカウントに同期できます。

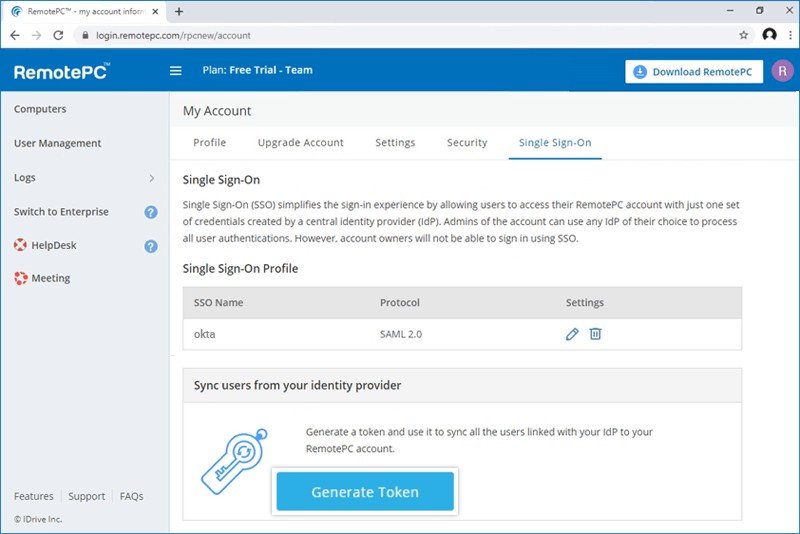

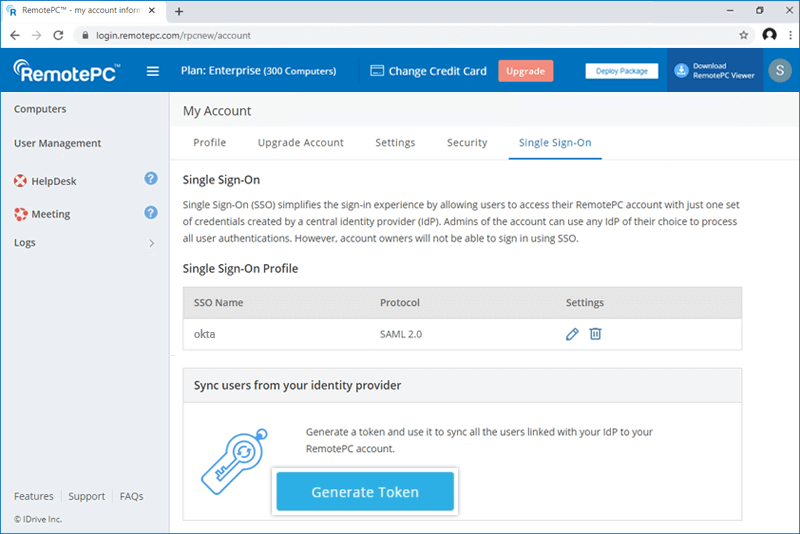

トークンを生成するには、

- WebブラウザでRemotePCにログインします。

- 画面右上のユーザー名をクリックし、「マイアカウント」を選択します。

- 「シングルサインオン」タブに移動し、「IdPからユーザーを同期」セクションの「トークン生成」ボタンをクリックします。

- 「トークンをコピー」ボタンをクリックし、トークンを保存してください。

SCIMプロビジョニングの設定

アプリ作成後、管理者はSCIMプロビジョニングの設定を行えます。

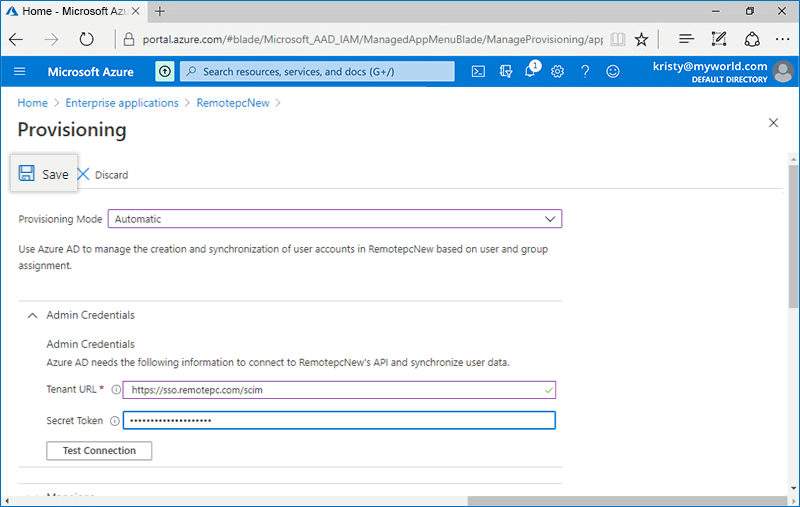

SCIMプロビジョニングを設定するには、

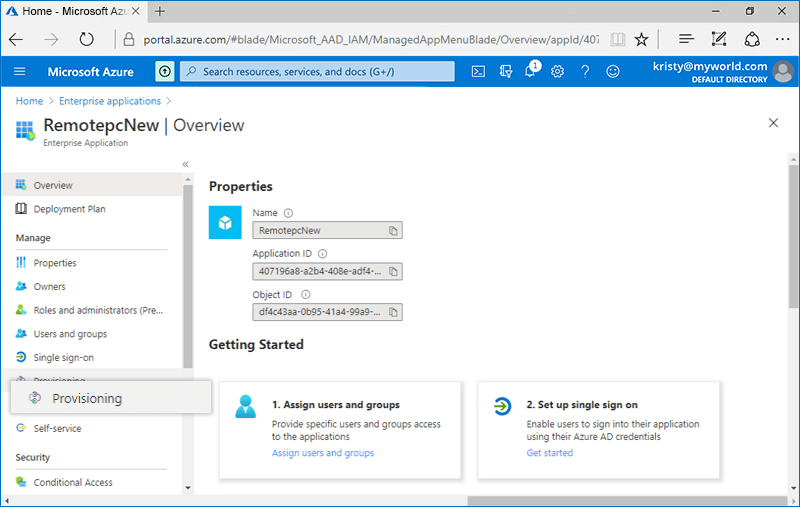

- Azure ADコンソールにAzure ADアカウントでログインし、「エンタープライズアプリケーション」をクリックします。

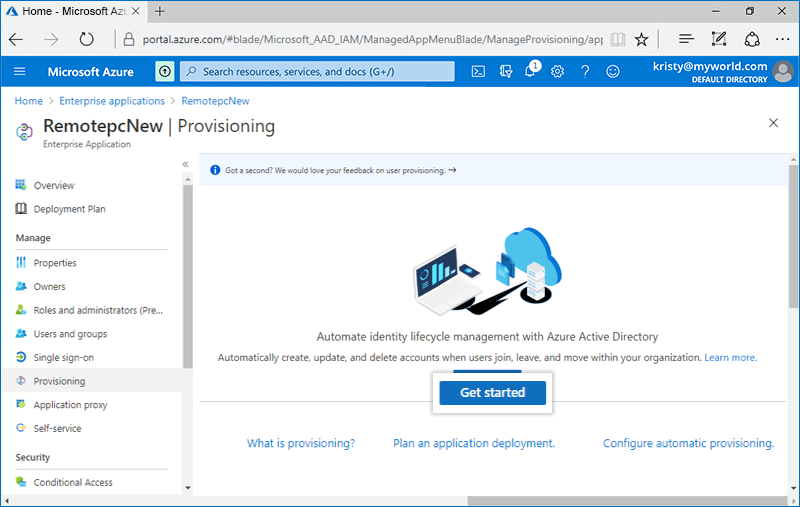

- 新規作成したアプリをクリックし、左側の「プロビジョニング」タブを選択します。

- 「開始」ボタンをクリックし、表示されるドロップダウンから「自動」を選択します。

- 「管理者認証情報」タブをクリックし、以下を入力します:

- テナントURL: https://sso.remotepc.com/scim

- シークレットトークン: RemotePCアカウントで生成したSCIMプロビジョニングトークンを入力

- 「保存」をクリックします。

プロビジョニングアプリへのユーザー/グループの割り当て

ユーザーやグループのプロビジョニングを有効にするには、Azure ADコンソールでSCIMアプリにユーザー/グループを割り当てます。

割り当て手順:

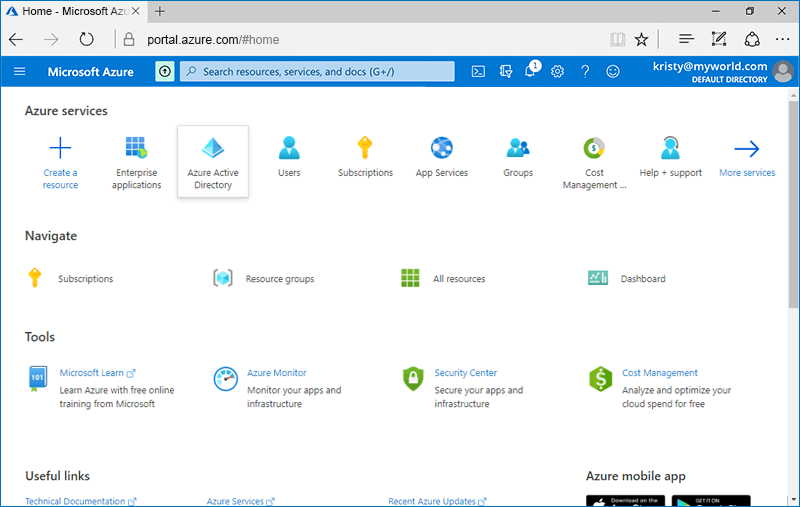

- Azure AD管理コンソールで「Azure Active Directory」をクリックします。

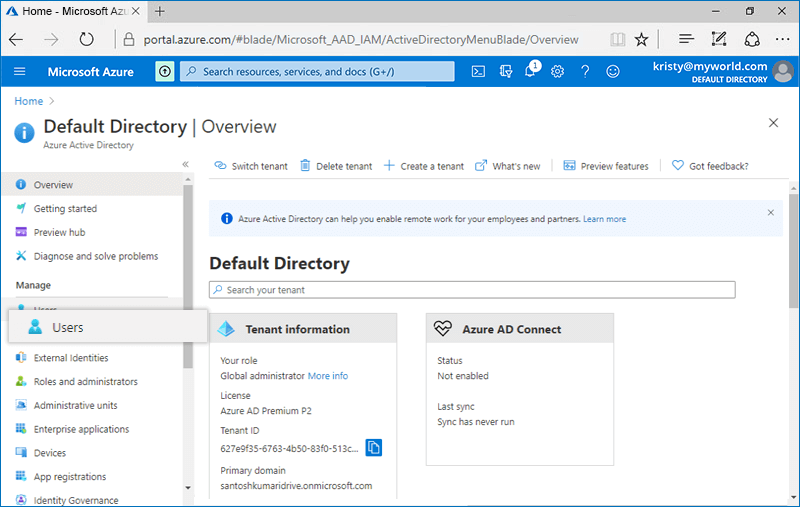

- 左側の「ユーザー」タブで「+ 新しいユーザー」をクリックしてユーザーを追加します。同様に「グループ」タブで「+ 新しいグループ」をクリックしてグループを追加できます。

- ユーザー/グループ作成後、Azure ADコンソールの「エンタープライズアプリケーション」から作成したアプリをクリックします。

- 「ユーザーとグループ」タブに移動し、「+ ユーザー/グループの追加」ボタンをクリックします。

- 割り当てたいユーザー/グループを検索し、「割り当て」をクリックします。

割り当てが完了すると、ユーザー/グループは自動的にプロビジョニングされます。

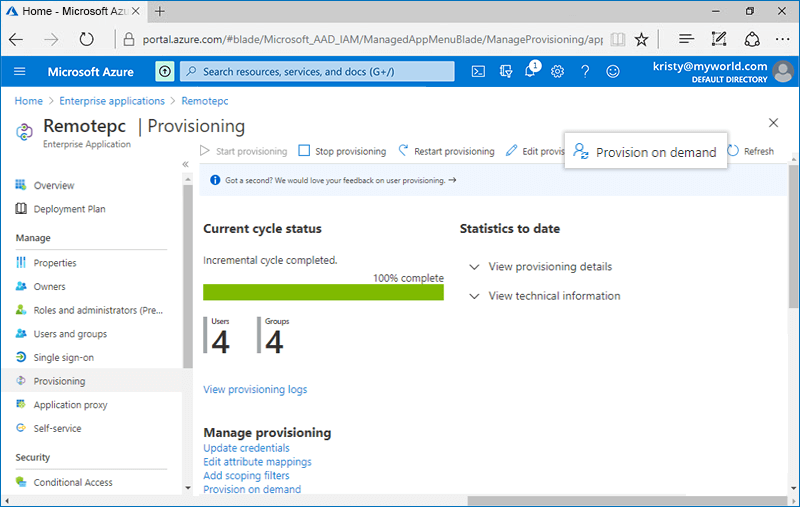

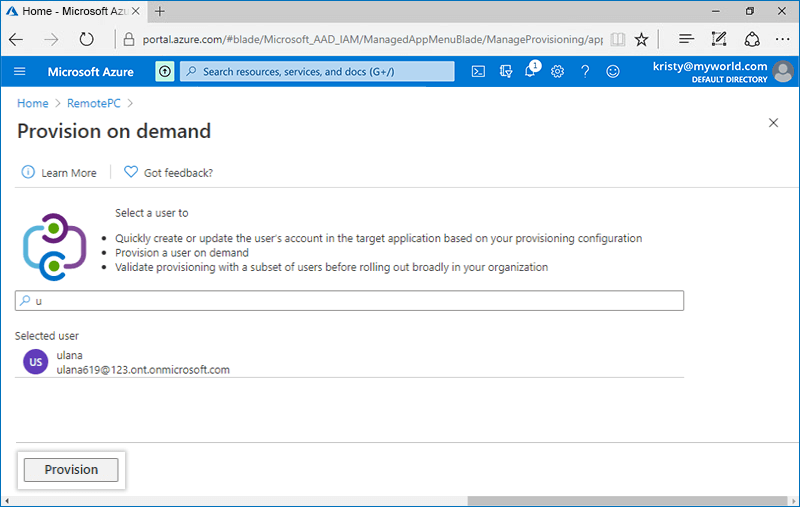

優先的にユーザーアカウントをプロビジョニングする場合:

- アプリケーションの「プロビジョニング」タブで「オンデマンドでプロビジョニング」をクリックします。

- プロビジョニングしたいユーザーアカウントを検索し、「プロビジョニング」をクリックします。

ユーザーアカウントのプロビジョニングが完了すると、成功メッセージが表示されます。