シングルサインオン プロビジョニング設定 - Okta(SCIM)

RemotePCチームおよびエンタープライズアカウントの管理者は、SCIM(System for Cross-domain Identity Management)プロビジョニング方式を利用して、IdPからユーザーやグループの同期(プロビジョニング)を設定できます。SCIM経由でユーザー/グループをプロビジョニングするには、Oktaコンソールでカスタムアプリを作成する必要があります。SAMLで独自のIdPを作成する手順はこちら

Oktaでシングルサインオン(SSO)プロビジョニングを設定するには、管理者は以下を行います。

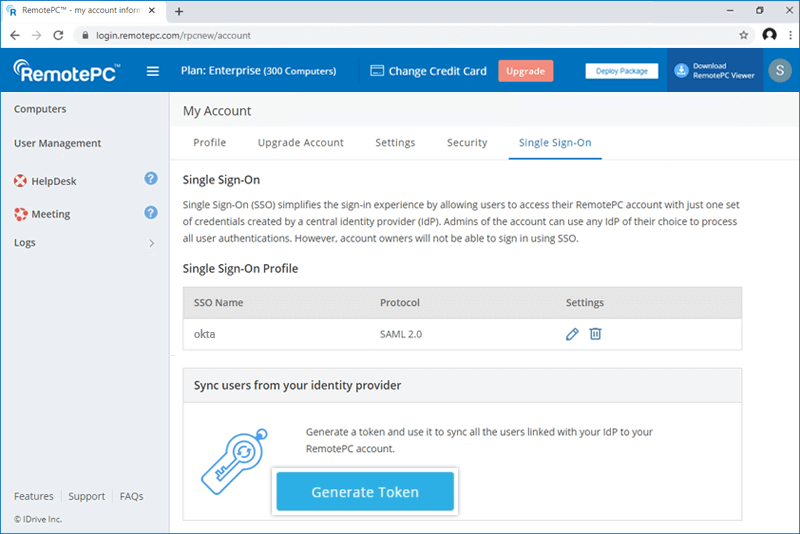

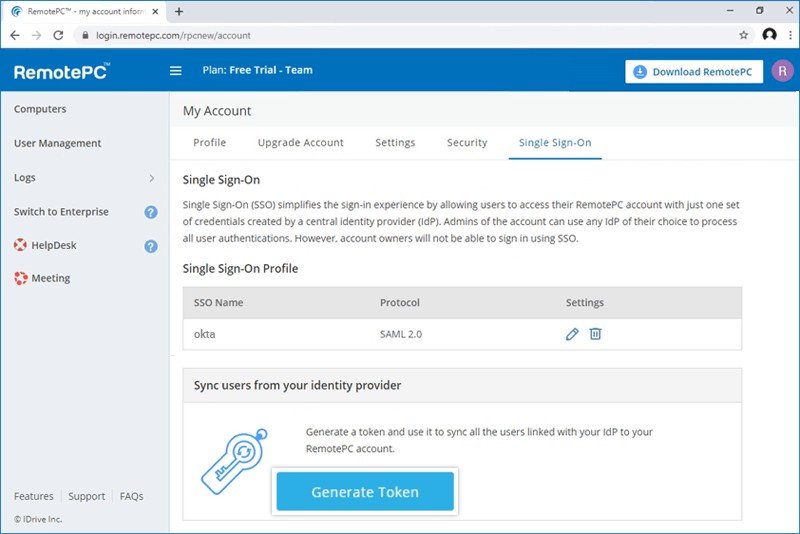

RemotePCアカウントでSCIMプロビジョニングトークンを生成

管理者は、SCIMプロビジョニングトークンを生成し、IdPに紐づく全ユーザーをRemotePCアカウントと同期します。

トークン生成手順:

- WebブラウザでRemotePCにログインします。

- 右上のユーザー名をクリックし、「マイアカウント」を選択します。

- 「シングルサインオン」タブで「トークン生成」ボタンをクリックし、「IdPからユーザーを同期」欄でトークンを生成します。

- 「トークンをコピー」ボタンをクリックして、トークンを保存します。

SCIMプロビジョニングの設定

アプリ作成後、管理者はSCIMプロビジョニングを設定できます。

設定手順:

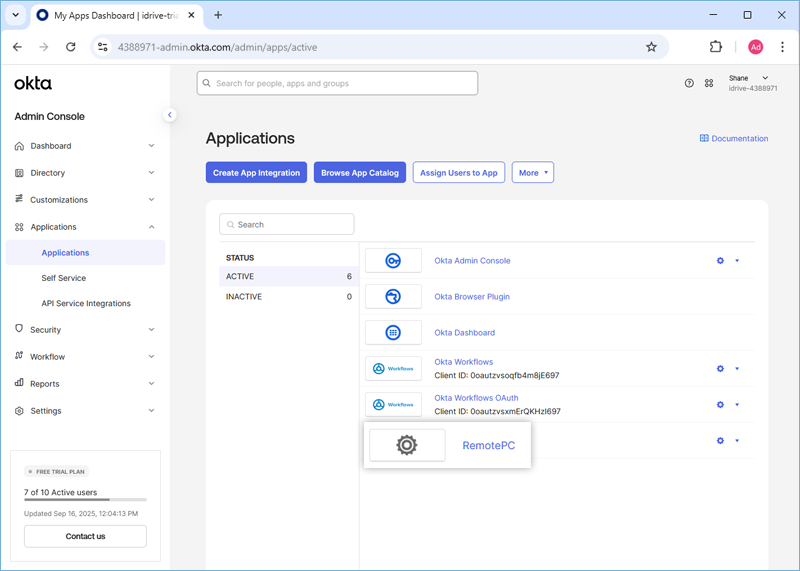

- Oktaコンソールにログインします。

- 「アプリケーション」タブで新規作成したアプリをクリックします。

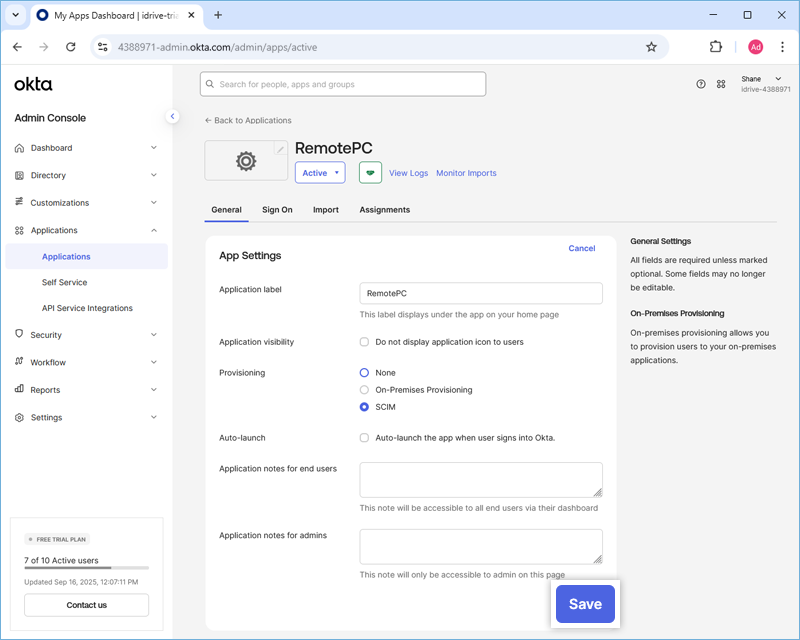

- 「一般」タブで「アプリ設定」の「編集」をクリックし、「SCIM」を選択して「保存」します。

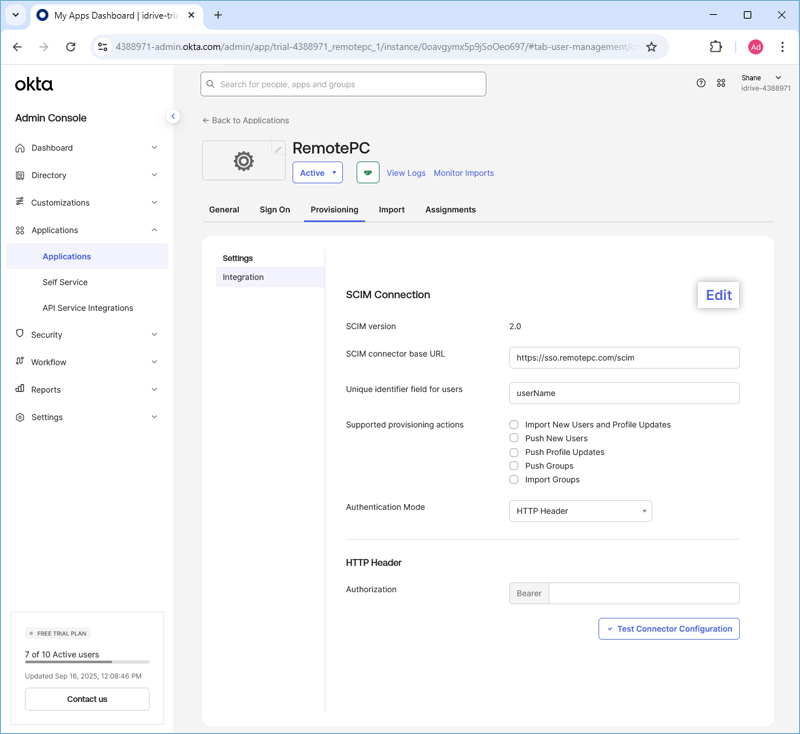

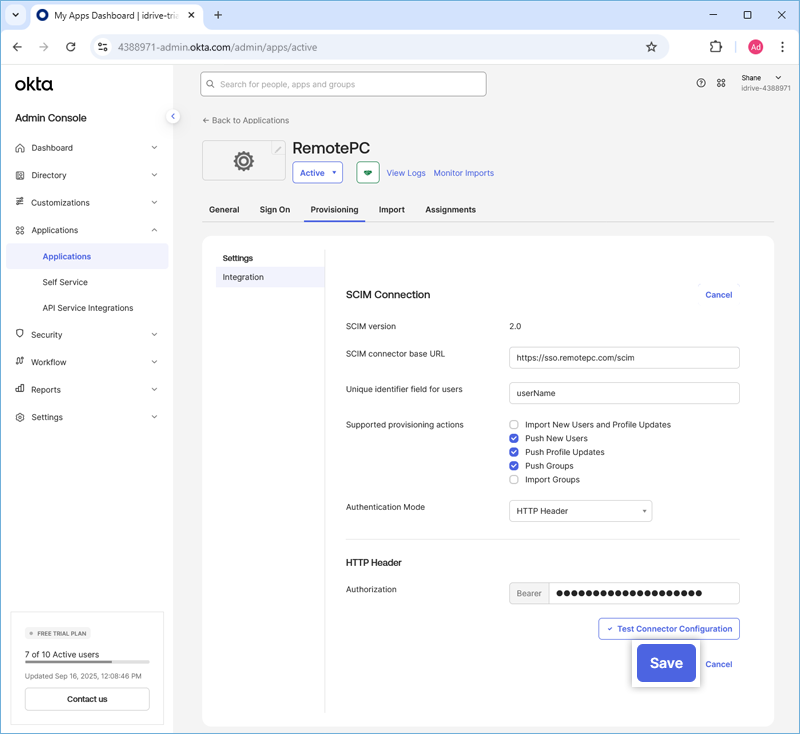

- 「プロビジョニング」タブで「SCIM接続」の「編集」をクリックし、以下のように設定します:

- SCIMコネクタベースURL: https://sso.remotepc.com/scim

- ユーザーの一意識別子: userName

- サポートされるプロビジョニングアクション: 下記を有効化

- 新規ユーザーのプッシュ

- プロフィール更新のプッシュ

- グループのプッシュ

- 認証モード: HTTPヘッダー

- 認証: RemotePCアカウントで生成したSCIMトークンを入力

- 「保存」をクリックします。

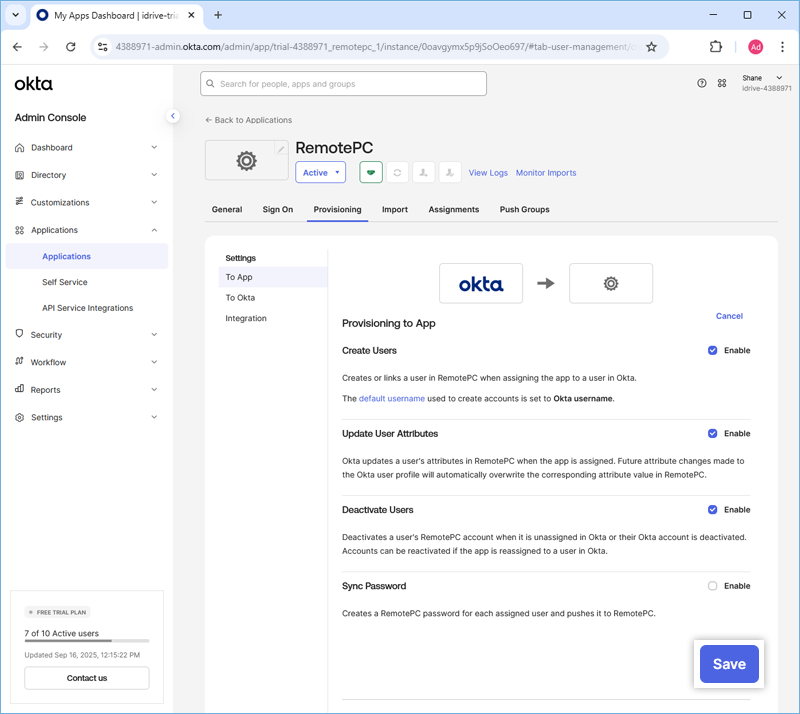

- 「To App」タブで「Provisioning to App」の「編集」をクリックします。

- 下記オプションを有効化し、「有効にする」ボタンをクリックします:

- ユーザー作成

- ユーザー属性の更新

- ユーザーの無効化

- 「保存」をクリックします。

プロビジョニングアプリへのユーザー/グループ割り当て

プロビジョニングを開始するには、管理者がアプリにユーザーやグループを割り当て、グループをプッシュします。

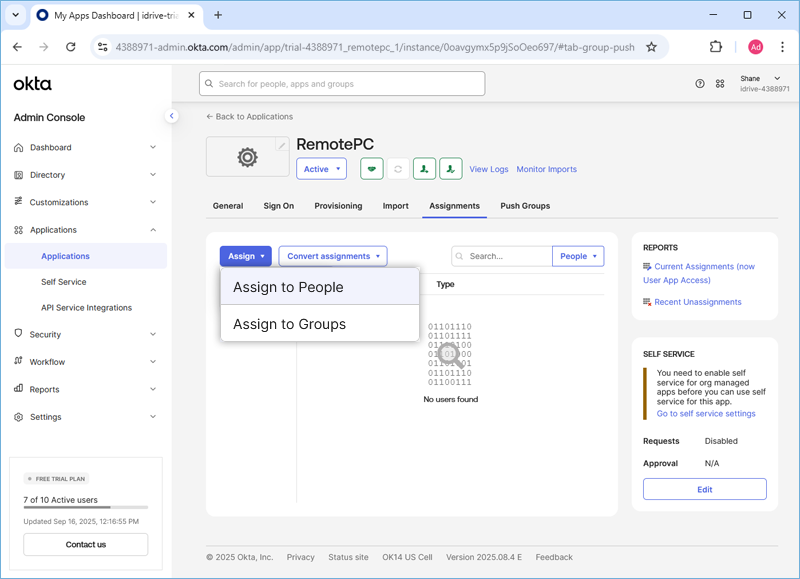

ユーザー割り当て手順:

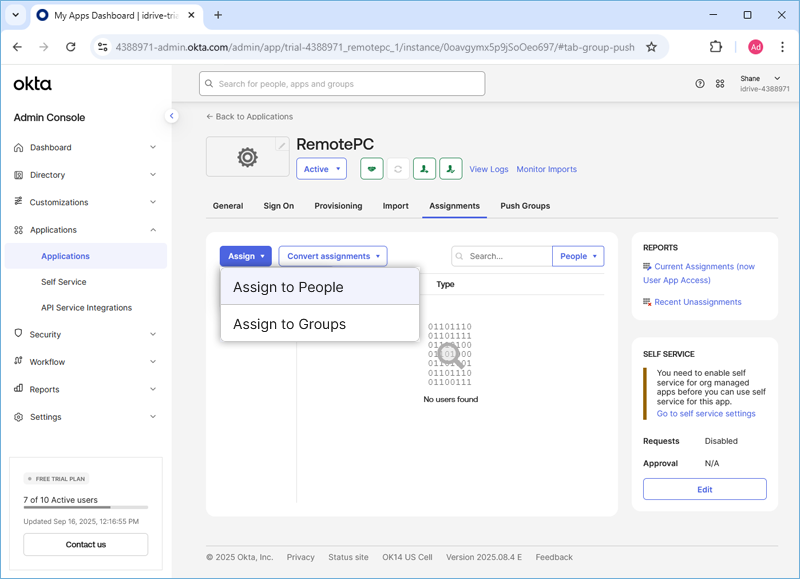

- Oktaコンソールで新しいアプリを起動します。

- 「割り当て」タブで「割り当て」をクリックし、「ユーザーに割り当て」または「グループに割り当て」を選択します。

これでユーザーやグループのユーザーがプロビジョニングされます。

補足:新しいユーザーを追加する場合は、「ディレクトリ」>「ユーザー」>「ユーザー追加」を選択してください。

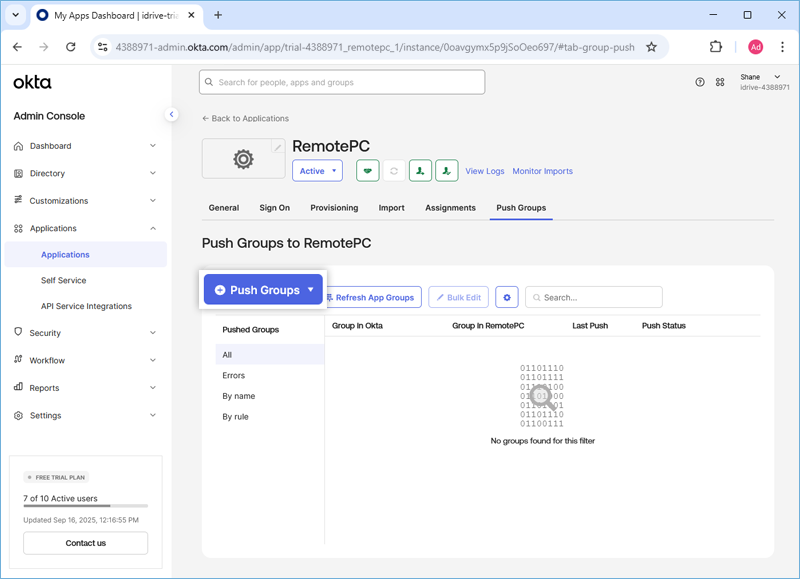

グループ割り当て手順:

- Oktaコンソールで新しいアプリを起動します。

- 「割り当て」タブに移動します。

- 「割り当て」をクリックし、「グループに割り当て」を選択します。

- 割り当てたいグループを選択します。新しいグループを追加する場合は、「ディレクトリ」>「グループ」>「グループ追加」でグループ名を入力し、「グループ追加」をクリックします。

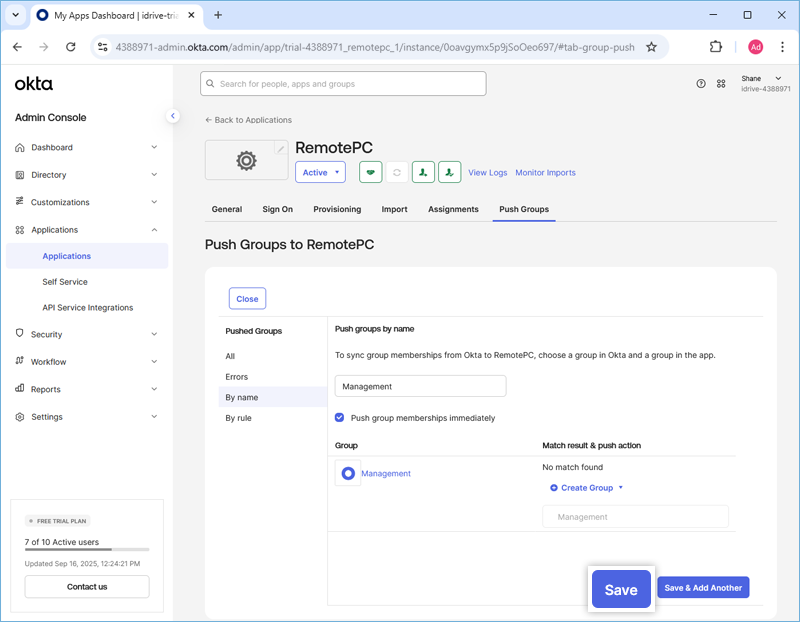

- 「Push Groups」タブで「+ Push Groups」ボタンをクリックし、プロビジョニングしたいグループを追加します。

- 「保存」をクリックして変更を保存します。

これでグループのプロビジョニングが完了します。